DNS menteur, une autre méthode anti-curieux

Protections individuelles

Lorsque une protection individuelle existe, elle est généralement simple à mettre en place. De manière générale, la simplicité convoie son lot d’inconvénients, ici il n’y aura pas d’exceptions…

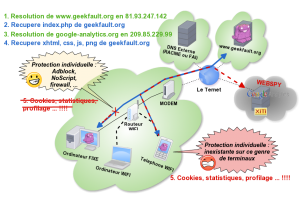

Filtrage au niveau du navigateur

Le cas le plus fréquent est l’extension (Firefox, Chromium, Safari) au navigateur ou carrément intégré comme Opera. Les navigateurs de mobiles, consoles ou carrément intégrés à des applications ne sont généralement pas éligibles à cette méthode. Les points 1 à 4 sont identiques à la navigation Vanilla.

- Le navigateur télécharge et traite les fichiers externes sauf les éléments filtrés:

Ça y’est vous êtes fichés !Mission accomplie, mais sans grande classe, nous n’avons protégé qu’une partie de nos terminaux.

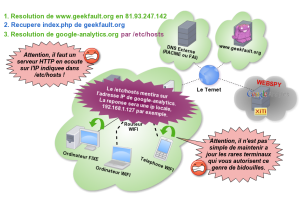

Au niveau du fichier /etc/hosts

Cas valable pour Linux,*BSD, *Solaris et Mac OS X (< 10.6). Les systèmes d'exploitations de mobiles, consoles, ne sont généralement pas éligibles à cette méthode. Les points 1 à 3 sont identiques à la navigation Vanilla.

- Les éléments externes doivent d’abord être recherchés par leur adresse IP toujours avec /etc/hosts en premier et les adresses non résolues sont transmises au DNS externe :

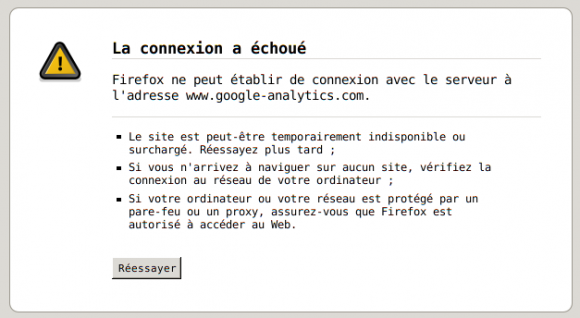

- Le navigateur télécharge et traite les fichiers externes. Si il n’y a pas de serveur HTTP en écoute sur l’ip spécifiée dans le /etc/hosts vous allez au devant de ralentissements du navigateur ainsi que des messages d’erreur :

Ça y’est vous êtes fichés !Mission accomplie, mais sans grande classe, nous n’avons protégé qu’une partie de nos terminaux.

Qu’en conclure ?

En QHSE les protections individuelles montrent très rapidement leurs limites. Dans le cas présenté dans cette section, on se retrouve devant des difficultés non négligeables comme des extensions de logiciels non portables aux autres logiciels, la modification de fichiers systèmes réservés aux administrateurs, la difficile synchronisation des filtres entre plusieurs terminaux.

La plus difficile reste le déploiement de ces techniques sur les terminaux verrouillés comme les téléphones, les consoles portables, les TV.

Bel article ! Petite question, où as tu trouver ces jolies clipart, qui semble être vectoriel ? Ils sont magnifiques, ça produit d’excellent schéma !

Merci 😉

Ces illustrations ont été réalisées avec Cacoo, un flow-chart en ligne basé sur flash.

Ce que l’on perd en souplesse par rapport à un Dia est compensé par la richesse des ‘cliparts’ (qui n’en sont pas en fait) et par la disponibilité d’un outil ‘in the cloud’. A tester sur un petit projet pour se faire un avis.

La galerie originale est ici https://cacoo.com/diagrams/Z1pvc3fomB1cMnoi

Il manque juste un petit quelque chose: l’ajout des nouveaux domaines espions ou publicitaires, à la volée, par les utilisateurs.

Comme ce que permet Ad-Block: hop ça me plait pas, hop je vire. Sauf que je ne vois pas comment on pourrait faire ça de façon pratique sur tous les navigateurs..

Effectivement c’est encore une autre limite d’un système tel que décrit dans l’article.

Mon petit doigt me dit que le prochain article traitera de l’import conditionnel de règles adblock 😉

bonjour.

je tiens a préciser que le fichiers hosts existe également sur un windows !!!

il est même ici : %windir%\system32\drivers\etc\hosts

(remarquez l’extrême similitude entre le /etc/hosts d’un Linux et le \etc\hosts d’un Windows ^_^…même les commentaires sont quasi identiques…)

(pas testé sur win7, désolé…)