DNS menteur, une autre méthode anti-curieux

DNS menteur

Dans notre réseau, le

Dans notre réseau, le

Pour éviter d’avoir des messages d’erreurs dans les navigateurs, il y a un serveur HTTP en écoute sur blackhole.

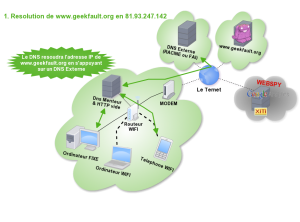

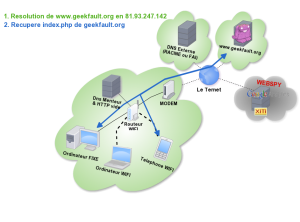

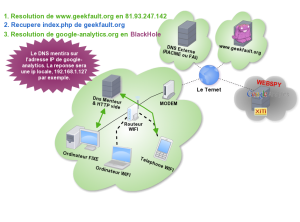

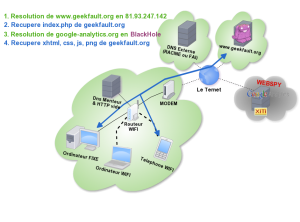

Scénario

Nous sommes toujours dans notre scénario d’une visite de courtoisie sur Geekfault.

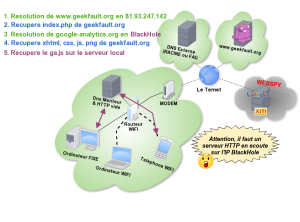

- La première étape pour afficher la page d’accueil de Geekfault est la résolution du nom de domaine en adresse IP par un DNS externe (configuration par défaut des navigateurs et des proxies communs) :

- Une connexion directe sur la machine par HTTP permet de récupérer le fichier index (typiquement index.php) :

- Le navigateur lit cette page pour établir la liste des fichiers à télécharger en plus (js,png,css, …) et la liste des éléments externes au site (dont ceux des web-espions). Les éléments externes doivent d’abord être recherchés par leur adresse IP toujours avec un DNS externe :

- Le navigateur télécharge et traite les fichiers présents sur le serveur de Geekfault :

- En même temps que l’étape 4, le navigateur tente de télécharger les éléments tiers. Mais les requêtes initialement destinées aux web-espions échoueront sur blackhole .

Qu’en conclure ?

La protection par DNS menteur est très économe en terme de puissance : le mécanisme se limite à quelques requêtes DNS que le client cachera et une requête HTTP sur un fichier vide qui contient par exemple ceci :

Le filtrage par DNS est en tout-ou-rien. Ou le domaine est bloqué ou tout passe, nous sommes bien loin de la souplesse apportée par les expressions régulières du chapitre précédent. En revanche cette méthode permet de filtrer ce qui n’est pas HTTP.

Passons maintenant à la pratique avec deux systèmes d’exploitation et deux serveurs HTTP distincts.

Bel article ! Petite question, où as tu trouver ces jolies clipart, qui semble être vectoriel ? Ils sont magnifiques, ça produit d’excellent schéma !

Merci 😉

Ces illustrations ont été réalisées avec Cacoo, un flow-chart en ligne basé sur flash.

Ce que l’on perd en souplesse par rapport à un Dia est compensé par la richesse des ‘cliparts’ (qui n’en sont pas en fait) et par la disponibilité d’un outil ‘in the cloud’. A tester sur un petit projet pour se faire un avis.

La galerie originale est ici https://cacoo.com/diagrams/Z1pvc3fomB1cMnoi

Il manque juste un petit quelque chose: l’ajout des nouveaux domaines espions ou publicitaires, à la volée, par les utilisateurs.

Comme ce que permet Ad-Block: hop ça me plait pas, hop je vire. Sauf que je ne vois pas comment on pourrait faire ça de façon pratique sur tous les navigateurs..

Effectivement c’est encore une autre limite d’un système tel que décrit dans l’article.

Mon petit doigt me dit que le prochain article traitera de l’import conditionnel de règles adblock 😉

bonjour.

je tiens a préciser que le fichiers hosts existe également sur un windows !!!

il est même ici : %windir%\system32\drivers\etc\hosts

(remarquez l’extrême similitude entre le /etc/hosts d’un Linux et le \etc\hosts d’un Windows ^_^…même les commentaires sont quasi identiques…)

(pas testé sur win7, désolé…)

jbdzdd

pmopp7

fjqgog

fqb9mi

ttm329