11/05/2016

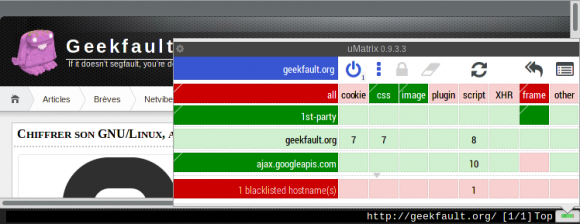

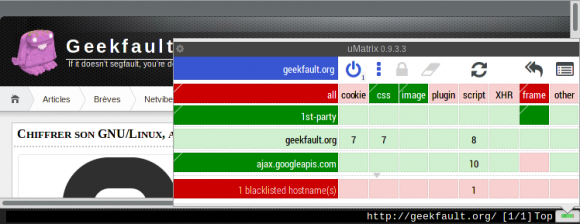

C’est la mode en ce moment de parler de bloqueur de pub et de bloqueur de bloqueur de pub.

Tout le monde a sa collection d’extensions pour protéger sa vie privée : privacy badger, disconnect, ghostery, adblock, adblock plus, ublock, noscript, cookie monster.

Protéger sa vie privée c’est bien mais installer quinze addons pour ça c’est un peu chiant. Et si l’un de vos site favoris se met à déconner à cause de l’une de vos extension ? Vous allez devoir les tester une par une pour trouver qui fait un peu trop de zèle…

Finalement un seul addon pourrait remplacer tout ce beau monde.

Lire la suite…

11/08/2014

Vous avez vu un peu toutes les déclarations sur l’espionnage de masse toussa toussa ? Les scandales sur les autorités de certifications (aussi appelé “tiers de confiance” haha), les soucis de vie privée et tout le toutim ?

Vous avez vu un peu toutes les déclarations sur l’espionnage de masse toussa toussa ? Les scandales sur les autorités de certifications (aussi appelé “tiers de confiance” haha), les soucis de vie privée et tout le toutim ?

Bon et si on faisait quelque chose pour protéger sa vie privée sans pour autant filer des thunes à des soit disant tiers de confiance… On va utiliser le DNS pour renforcer nos connexions TLS et plus si affinité.

Donc dans l’ordre on va faire du DNSSec sinon le reste ne sert pas à grand chose, ensuite on va commencer par sécuriser notre petit SSH, ensuite notre serveur Web puis notre joli SMTP et ça sera un bon début !

Lire la suite…

Lord internet, réseau, sécurité ad, auth, ca, dane, dkim, dns, dnssec, ksk, nginx, planet-libre, postfix, sécurité, sfp, ssh, sshfp, tls, tlsa, zsk

07/07/2010

Vous avez désormais un clavier ergonomique et utilisez un layout adapté au français. Et si on ajoutait des caractères plus exotiques à votre clavier ou plutôt votre keymap ? On va donc utiliser une touche méconnue de votre clavier : Compose.

La touche Compose est une touche morte de fonction. Elle ne produit rien en elle-même mais suivies d’autres touches classiques, elle prend effet. Il devient possible d’écrire du grec λ , des flêches ← , des symboles mathématiques ½ , d’écrire en ᵉˣᵖᵒˢᵃⁿᵗ , des symboles (in)utiles ♥ ☭ ☺ ™ … en fait vous pouvez écrire tout les caractères existants d’unicode, vous aurez juste besoin d’une suffisamment bonne mémoire pour vous souvenir des enchaînements de touches. Le plus fort, c’est vous qui définissez ces enchaînements.

Lire la suite…

15/05/2010

Comment installer un OS sur une machine sans lecteur CD et sans clé USB ? Comment utiliser le même nunux quelque soit votre PC sur votre réseau ? Comment avoir votre nunux de secours pour dépanner les machines de votre réseau ? C’est simple, le Preboot eXecution Environment est une technique permettant de booter une machine par le réseau.

Comment installer un OS sur une machine sans lecteur CD et sans clé USB ? Comment utiliser le même nunux quelque soit votre PC sur votre réseau ? Comment avoir votre nunux de secours pour dépanner les machines de votre réseau ? C’est simple, le Preboot eXecution Environment est une technique permettant de booter une machine par le réseau.

On pourrait simplifier la chose en disant qu’il s’agit d’une sorte de grub téléchargé et exécuté par le réseau.

Lire la suite…

09/03/2010

OpenVZ est un système de virtualisation particulier. Il permet de faire tourner de multiples machines virtuelles partageant un seul kernel patché spécialement pour l’occasion. Cette techniques est donc limités à des machines (hôte ou invité) tournant sous linux. En contrepartie les performances sont particulièrement élevés. Il est également très aisé de modifier les particularités physiques des machines virtuelles sans les redémarrer. Cette technique est souvent employée chez les hébergeurs pour les offres « VPS ».

En pratique, c’est utile à des fins de sécurité. On essaie de mettre un seul serveur par VPS (serveur web sur un VPS, MySQL sur un autre, mail encore sur un autre …). Si l’un des serveurs possède une faille de sécurité, les autres serveurs ne pourront alors pas être impactés. Il y a également la facilité à backuper une machine virtuelle et donc au besoin de la dupliquer ou la déplacer. Cependant, on ne peut pas faire de migration à chaud comme certains de ses concurrents.

La création d’une machine ne prend guère plus d’une minute sur une machine correcte, ce qui permet de s’en servir comme d’un moyen de tester des logiciels sans encombrer votre distro. Qui plus est, le lancement d’une machine est quasi instantané, ce qui peut parfois sauver des manchots…

Lire la suite…

24/02/2010

Ras le bol de voir des tentatives de connexion sur votre SSH ? Il existe plusieurs logiciel pour vous en prémunir avec en tête de liste le célèbre Fail2ban qui permet de protéger SSH ainsi que la plupart des autres serveurs logguant l’authentification. Mais alors pourquoi choisir DenyHosts ? DenyHosts se limite à la protection SSH mais sa force provient de deux fonctionnalités : utiliser un système de synchronisation entre plusieurs DenyHosts ( je ne l’aborde pas ), mais également le partage des IP incriminées. Afin de récupérer des IP à blacklister et de d’offrir les siennes afin de se fabriquer une blacklist évolutive.

Ras le bol de voir des tentatives de connexion sur votre SSH ? Il existe plusieurs logiciel pour vous en prémunir avec en tête de liste le célèbre Fail2ban qui permet de protéger SSH ainsi que la plupart des autres serveurs logguant l’authentification. Mais alors pourquoi choisir DenyHosts ? DenyHosts se limite à la protection SSH mais sa force provient de deux fonctionnalités : utiliser un système de synchronisation entre plusieurs DenyHosts ( je ne l’aborde pas ), mais également le partage des IP incriminées. Afin de récupérer des IP à blacklister et de d’offrir les siennes afin de se fabriquer une blacklist évolutive.

Un attaquant vera son adresse IP inscrite dans le fichier /etc/hosts.deny l’empêchant de se logguer.

Lire la suite…

Vous avez vu un peu toutes les déclarations sur l’espionnage de masse toussa toussa ? Les scandales sur les autorités de certifications (aussi appelé “tiers de confiance” haha), les soucis de vie privée et tout le toutim ?

Vous avez vu un peu toutes les déclarations sur l’espionnage de masse toussa toussa ? Les scandales sur les autorités de certifications (aussi appelé “tiers de confiance” haha), les soucis de vie privée et tout le toutim ?